27 Copyright © Acronis International GmbH, 2002-2014

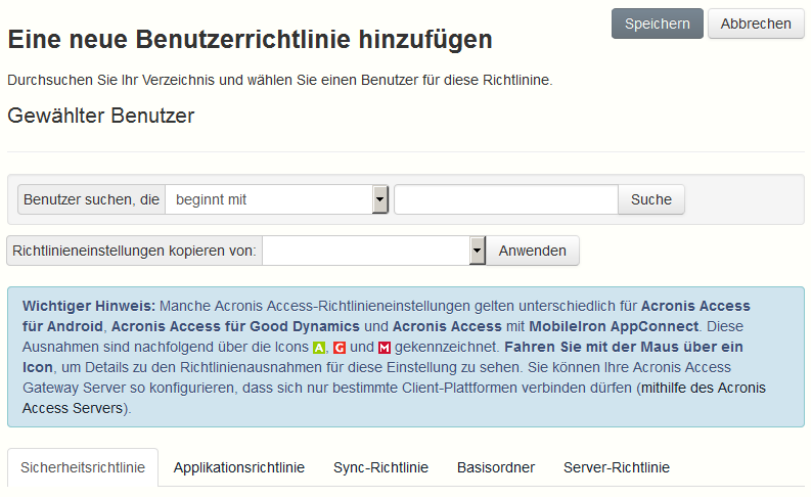

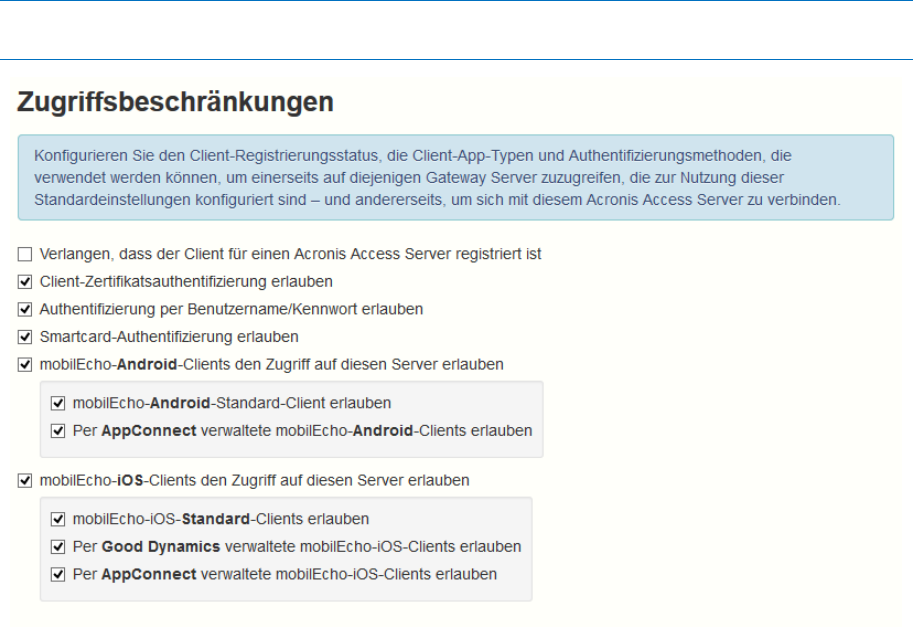

Verlangen, dass der Client für einen Acronis Access Server registriert ist – Wenn Sie diese

Option auswählen, müssen alle Access Mobile Clients, die eine Verbindung mit diesem Server

herstellen, von einem Acronis Access verwaltet werden, der unter 'Zulässige Acronis

Access-Server' aufgeführt wird. Diese Option stellt sicher, dass alle Clients, die auf den Server

zugreifen, über die erforderlichen Einstellungen und Sicherheitsoptionen verfügen. Der

eingegebene Server-Name muss mit dem Namen des Management Servers übereinstimmen, der

in der Access Mobile Client-App konfiguriert ist. Es können auch unvollständige Namen

verwendet werden, um beispielsweise mehrere Client-Management-Server in einer Domain zu

erlauben. Bei unvollständigen Namen sind keine Platzhaltersymbole erforderlich.

Client-Zertifikatsauthentifizierung erlauben – Wenn Sie das Kontrollkästchen für diese Option

deaktivieren, können Benutzer nicht über ein Zertifikat verbunden werden; sie können aber per

Benutzername und Kennwort des Clients oder per Smartcard verbunden werden.

Authentifizierung per Benutzername/Kennwort erlauben – Wenn Sie das Kontrollkästchen für

diese Option deaktivieren, können Benutzer nicht per Benutzername und Kennwort verbunden

werden; sie können aber per Client-Zertifikat oder Smartcard verbunden werden.

Smartcard-Authentifizierung erlauben – Wenn Sie das Kontrollkästchen für diese Option

deaktivieren, können Benutzer nicht per Smartcard verbunden werden; sie können aber per

Benutzername und Kennwort des Clients oder per Zertifikat verbunden werden.

Acronis Access-Android-Clients den Zugriff auf diesen Server erlauben – Wenn Sie diese Option

deaktivieren, können Android-Geräte keine Verbindung mit dem Acronis Access-Server

herstellen, und Sie können zudem nicht auf die Managementfunktion zugreifen. Wenn Sie diese

Option auswählen, können Sie des Weiteren einstellen, welche Clients mit den folgenden

Optionen verbunden werden können:

Acronis Access-Android-Standard-Clients erlauben – Wenn Sie diese Option auswählen, lässt

dieser Acronis Access-Server Verbindungen mit Benutzern zu, die den Acronis

Access-Android-Standard-Client ausführen. Wenn Android-Benutzer nicht auf diesen Acronis

Access-Server zugreifen sollen, können Sie diese Einstellung deaktivieren.

Per AppConnect verwaltete Acronis Access-Android-Clients erlauben – Wenn Sie diese

Option auswählen, lässt dieser Acronis Access-Server Android-Benutzer mit Acronis

Access-Clients zu, die in MobileIron registriert sind. Wenn Android-Benutzer, die in

Mobilelron registriert sind, nicht auf diesen Acronis Access-Server zugreifen sollen, können

Sie diese Einstellung deaktivieren.

Acronis Access-iOS-Clients den Zugriff auf diesen Server erlauben – Wenn Sie diese Option

deaktivieren, können iOS-Geräte keine Verbindung mit dem Acronis Access-Server herstellen,

und Sie können zudem nicht auf die Managementfunktion zugreifen. Wenn Sie diese Option

auswählen, können Sie mit den unten aufgeführten Optionen weiter festlegen, welche Clients

eine Verbindung herstellen können.

Acronis Access-iOS-Standard-Clients erlauben – Wenn Sie diese Option auswählen, lässt

dieser Acronis Access-Server Verbindungen mit Benutzern zu, welche die

Standard-iOS-Access Mobile Client-App ausführen. Wenn iOS-Benutzer nicht auf diesen

Acronis Access-Server zugreifen sollen, können Sie diese Einstellung deaktivieren.

Per Good Dynamics verwaltete Acronis Access-iOS-Clients erlauben – Wenn Sie diese

Option auswählen, lässt dieser Acronis Access-Server Benutzer zu, die Verbindungen über

den per Good Dynamics verwalteten iOS-Client von Access Mobile Client herzustellen. Wenn

Benutzer mit dem per Good Dynamics verwalteten iOS-Client von Access Mobile Client nicht

auf diesen Acronis Access-Server zugreifen sollen, können Sie diese Einstellung deaktivieren.

Per AppConnect verwaltete Acronis Access-iOS-Clients erlauben – Wenn Sie diese Option

auswählen, lässt dieser Acronis Access-Server iOS-Benutzer mit Access Mobile Client zu, die

in MobileIron registriert sind. Wenn iOS-Benutzer, die in Mobilelron registriert sind, nicht auf

diesen Acronis Access-Server zugreifen sollen, können Sie diese Einstellung deaktivieren.